网络安全威胁感知研究毕业论文

2020-02-23 18:18:55

摘 要

在信息技术飞速发展的今天,互联网络已经成为人们日常生活和工作站必不可少的一部分,是信息化社会的基础设施和基本保障。随着当代网络技术的不断提高,互联网在人们生活、社会活动以及经济发展等方面的影响蒸蒸日上,同时,网络面临的安全威胁也在日益趋于复杂化,如何实时监控网络情况,提高网络的安全性、可靠性和可用性是一严峻的挑战。

论文通过对网络安全威胁感知中存在的相关问题和需求,研究了基于不同理论和技术的网络安全威胁感知的方法,对各种方法在应用的便利性、资源消耗等方面进行了分析对比。论文着重研究了基于sFlow技术的网络威胁感知,通过与其他技术对比,说明sFlow技术的凭借其永远在线的特点以及其出色的全网监控能力,在成本低廉的同时,获取到链路层、网络层、传输层和数据包头信息等丰富的数据信息,为网络安全威胁感知研究提供良好的数据基础,以进行后续的数据分析,从而实现网络安全威胁的实时感知。

论文最后通过实验验证了基于sFlow技术的流量监控在网络安全威胁感知以及中的优势和重要作用。

关键词:安全威胁感知;sFlow;流量监控

Abstract

Today, with the rapid development of information technology, the Internet has become an indispensable part of People's Daily life and workstations. It is the infrastructure and basic guarantee of the information society.With the continuous improvement of modern network technology, the Internet in people's life, social activities and the influence of economic development progresses day by day, at the same time, the network security threats are also increasingly tend to be complicated, how to real-time monitoring network, improve network security, reliability and availability is a severe challenge.

Paper based on the problems existed in network security threat awareness of and demand, based on different theories are studied and the technical method of network security threat awareness, convenience, on the application of the various methods in the aspects such as resource consumption is analyzed and compared.Paper focuses on the network based on the technology of sFlow threat perception, compared with other techniques, illustrate sFlow technology with its characteristics of online forever and its excellent tech-oriented monitoring ability, at the same time of low cost, access to the data link layer, network layer, transport layer, and baotou rich data such as information, provide good data for the research on network security threat awareness, with subsequent data analysis, so as to realize the real-time of network security threat perception.

Finally, the paper verifies the advantages and important role of flow monitoring based on sFlow technology in network security threat perception.

Key Words:security threat perception;sFlow;flow monitoring

目录

第1章 绪论 2

1.1 选题的背景和意义 2

1.1.1 选题研究背景 2

1.1.2 选题意义 3

1.2 国内外研究现状 4

1.3 本文结构 5

第2章 基于sFlow的网络安全威胁感知研究 7

2.1 sFlow技术概述 7

2.1.1 sFlow数据特征 9

2.1.2 sFlow采样机制 10

2.2 sFlow实现网络安全威胁感知 11

2.2.1 常见网络攻击行为分析 11

2.2.2 威胁感知方法 12

第3章 实验及结果分析 14

3.1 实验环境部署 14

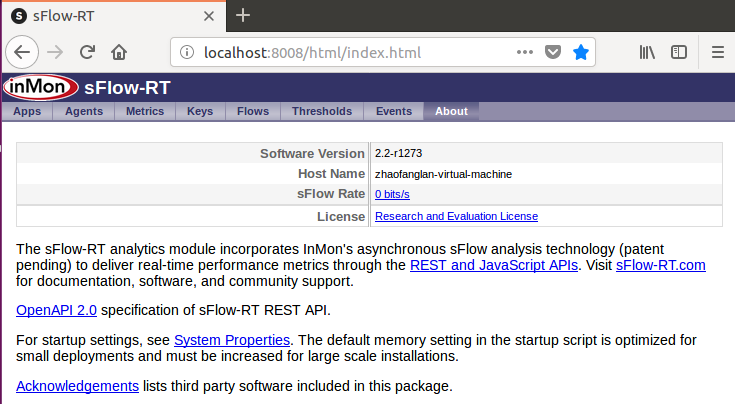

3.1.1 sFlow虚拟机配置 14

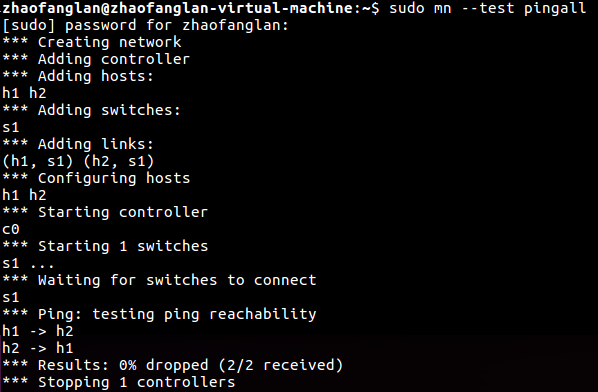

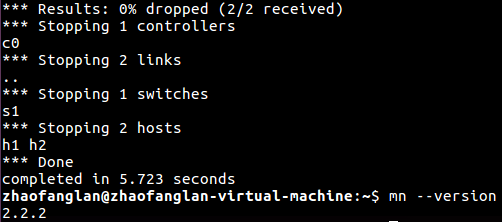

3.1.2 Mininet虚拟机配置 15

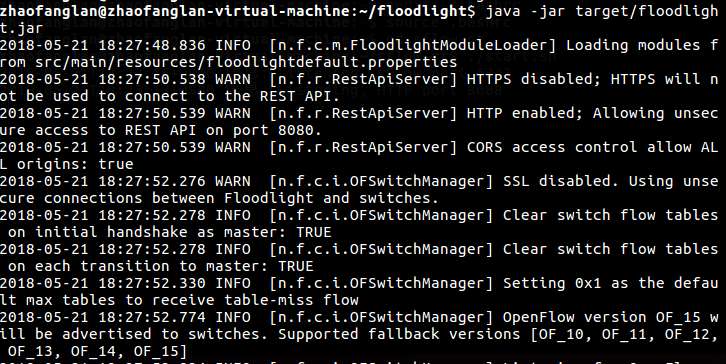

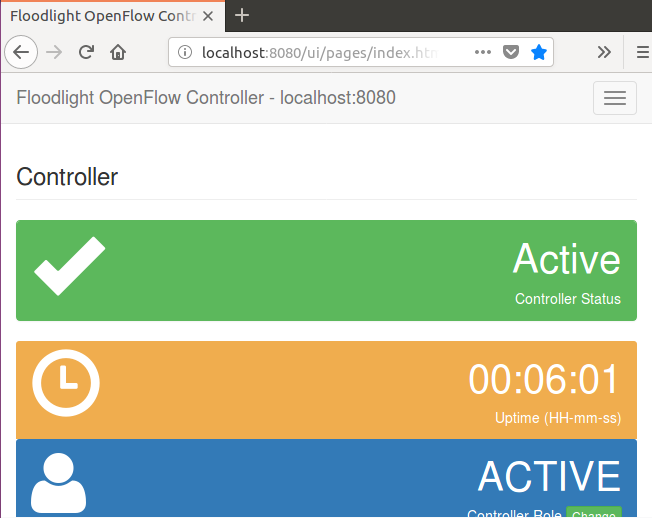

3.1.3 Floodlight虚拟机配置 17

3.1.4 整体实验环境搭建 18

3.2 攻击事件模拟实验 23

第4章 总结与展望 25

4.1 总结 25

4.2 现状与展望 25

致谢 26

参考文献 27

绪论

选题的背景和意义

选题研究背景

在日新月异的今天,科学技术的发展,社会的进步,都离不开互联网的影子,可以说互联网与个人、社会休戚相关。互联网在跟人们带来巨大便利的同时,网络安全威胁又让人们忧心不已。当今网络面临的主要威胁有木马病毒(Trojan)、僵尸网络攻击(Botnet)、分布式拒绝服务攻击(Distributed Denial of Service,DDoS)、垃圾邮件(Spam)、蠕虫攻击(Worm)、网络钓鱼攻击(Phishing)等。这些网络威胁的存在,是网络系统的安全性、可靠性和可用性受到极大的考验和挑战。

据2017年8月4日中国互联网络信息中心(CNNIC)在京发布的第40次《中国互联网络发展状况统计报告》[1]报告显示,截至2017年6月,中国使用网络人数达到7.51亿,半年网民的增长数为1992万人,半年网民的增长率达到2.7%,中国上网人数占全球网民总数的五分之一。

据2017年12月的《CNCERT互联网安全威胁报告》[2]显示,在2017年的12月这一月内,中国境内感染网络病毒的终端总数约为75万余个,其中大约有 44 万个IP地址对应的主机被木马或僵尸程序控制,32 万个主机 IP被“飞客”蠕虫感染。

根据2015年最新的《国际商业调查报告》,网络攻击一直在给企业造成沉重的损失,在过去的一年中,网络攻击造成全球至少3150亿美元的损失。 该报告对35个经济体的2500名商界领袖进行了调查。结果显示,多达六分之一(15%)的被调查公司在过去一年遭受过网络攻击。网络攻击对企业造成的损失平均占销售收入的1.2%。其中,欧盟(19%)和北美(18%)公司的攻击百分比最高。美国在2016年两次广泛报告的违规行为指出,第一次是退休工人工会的退休金计划数据被黑客的“勒索软件”盗取,“勒索软件”是一种加密或锁定设备或网络数据的软件,需要三个比特币(价值约2,000美元)来解锁数据。这是在数据是从备份服务器中非法恢复的情况下发生的,即被黑客恶意盗取了数据,第二次是政府的捐赠计划,政府确定的捐赠计划,资产超过35亿美元,损失了260万美元,而这损失了的260万美元是非法盗取58个参与者账户进而通过欺诈贷款获取的。

据文献显示,根据美国行业调查,美国网络安全评估工具的消费市场从1999年的每年约1.5亿美元增长到2002年的6亿美元[12];随时间的推移,各国对网络安全的重视程度不断提高,每年在网络安全市场的投入也在不断增加,例如美国从2010年的安全市场规模为233.58亿美元增长到2016年的406.23亿美元;国家网络安全中心作为英国政府五年战略的一部分[13],成本约为15亿英镑。

综上所述,网络安全不仅仅影响着个体的生活、企业的发展,而且在国家的综合国力、经济竞争实力以及国家的国际生存能力等方面有着举足轻重的作用。

选题意义

网络安全威胁感知是人们在网络入侵监测不足以满足网络安全管理要求时提出的网络安全管理的新的研究方向。对于网络威胁入侵的检测,随着互联网的发展就开始了。网络威胁入侵检测的发展阶段可以大致分为三个阶段:

第一阶段是对系统的入侵监测,是在上世纪80年代JnamesP.Aderson给美国空军做的一份题为“Computer Security Threat Monitoring and Surveillance”(计算机安全威胁监控与监视)的技术报告,报告中提出了一种对计算机系统风险和威胁的分类方法,报告中,威胁被分类为外部渗透、内部渗透和不法行为,还提出了利用数据监测入侵活动的思想;

第二阶段是实时入侵监测系统模型的提出,上世纪80年代中期到90年代中期,人们发现仅仅对系统的入侵监测不能及时阻止某些网络入侵,乔治敦大学的Dorothy Denning和SRI/CSL(SRI公司计算机科学实验室)的PeterNeumann共同开发了一种命名为IDES(入侵检测专家系统)的实时入侵检测系统模型,后面发展成基于网络的IDES和基于主机的IDES两大阵营;

第三阶段是对网络容侵容错工作的研究,本世纪初期到至今,入侵检测系统的研发呈现出百家争鸣的繁荣局面,主要目的是希望网络系统在入侵后能够迅速恢复进而能继续正常工作,并在智能化和分布式两个方向取得了长足的进展,我国多家企业也通过由最初的技术引进,逐渐发展成自主研发。

随着时代的发展,网络入侵检测系统只能被动的监测网络威胁行为,不能对网络威胁采取主动的防御措施,因而网络安全威胁感知的概念被提出来。网络安全威胁感知是通过对网络攻防双方的安全状态以及其实时动态变化情况的分析,即防御行为和攻击行为,进而对网络状况作出全面分析,通过预测的方式尽可能的避免网络系统免受攻击,提高网络系统的安全性、可靠性和易用性。

国内外研究现状

随着网络安全威胁的形势日益严峻,世界各国为提高网络的安全性能而采用的技术也愈加种类繁多。早期的防御多为静态防御,主要有身份认证、访问控制、防火墙技术、加固系统操作、加强内部管理意识等,一般可以作为计算机和网络系统的第一道防线。随着入侵技术的发展,这些简单的防御不足以抵御尽可能多的网络威胁攻击,因而网络系统的防御模型由静态防御模型逐渐转变为动态防御模型。动态防御模型中最具代表的是美国ISS公司提出的P2DR网络安全模型[7],P2DR模型主要包含四个部分:Policy(安全策略)、Protection(防护)、Detection(检测)和 Response(响应).。在这四个部分中,起核心作用的是检测技术,这是动态响应和加强防护的基础,通过对网络系统的持续检测和监测,发现新的威胁和弱点,并及时反馈信息,做出有效回应。当攻击者穿透防护系统时,检测功能就发挥作用,与防护系统形成互补;后来Bass T提出入侵检测系统和多传感器数据融合[12]的思想,通过多传感器或分布式传感器收集到的数据,对数据进行融合处理和数据挖掘后,对数据携带的信息做出推断,进而确定整个网络的安全状况;ECH Ngai、J Liu、MR Lyu等人提出一种针对无线传感器网络入侵的入侵算法[11],用以抵御槽洞攻击,算法通过检查节点数据的一致性来定位可疑节点,再通过进一步的网络流信息来识别入侵者,但是算法的正确率不是特别理想,而且算法开销空间过于庞大;随着大数据、云计算、物联网[14]的发展,网络安全防御系统将无线传感器网络、云计算、分析数据、交互技术以及智能设备结合在一起,为提升网络的安全性提出智能化的解决方案;另外,国外对网络安全威胁不仅仅停留在被动防御、入侵检测,而且开始着手对网络威胁做出风险评估[15],开始注重对全体公民安全意识的培养。

就国内而言,在二十一世纪初,国内对网络安全威胁的感知方法主要有(1)通过Netflow、SNMP、日志信息等技术获取原始数据,然后对数据进行数据融合[3]处理和数据挖掘,进而对威胁进行检测和防御;(2)利用部署大规模的传感器,收集数据,并通过威胁匹配检测算法[5],建立网络安全事件认知模型,进而分析网络入侵行为和目的做好网络安全防御;(3)通过粗集(rough set,RS)[4],利用粗糙集不需要任何的先验知识和专家知识,就能得到比较客观可信的知识的特点,从已有的组合攻击样本数据集中提取复杂攻击规则,结合事件流处理技术,将RS获取到的复杂攻击规则集转换成简单的语句,从而实现对安全事件流的在线动态分析检测,提高对复杂攻击力的感知能力;(4)通过攻击预测对网络安全状况进行量化[6],利用已建立的贝叶斯攻击图,推断后续攻击行为,从主机和网络这2个层面将攻击威胁量化为安全风险态势并加以防御。

随着大数据、云计算以及软件定义网络(Software Defined Network,SDN)的出现和发展,先后提出了基于ICT新技术和新理念构造下一代安全网络[9]的思想,及和进行了软件定义网络安全研究[10]方面的研究工作,以及着手于云环境中网络虚拟化面临的网络安全威胁的研究。

综合国内外研究现状,可以看出,迄今为止还没有一种技术或者方法能够实时、高效、有效、大范围的检测网络入侵行为和对网络安全威胁做出较为精准的感知,有一部分原因对于大规模的网络,实时获取绝大部分网络中传输的数据是一件比较困难的事,对于在网络数据获取上有极大优势的sFlow技术,在国内外网络安全威胁感知的研究中还没有得到普及和普遍使用。本文会通过分析sFlow技术在获取网络数据流中所表现出来的优势和特点,表明sFlow技术在网络安全威胁研究方面的优势和可用性。

本文结构

本文的第一章为绪论,介绍了一下研究背景及意义和国内外研究现状。第二章为基于sFlow技术的网络安全威胁感知研究,先介绍了sFlow技术的数据特征和采样机制,说明sFlow的特征和优势,然后介绍常见的网络攻击行为以及行为特征或标志,最后通过针对性的威胁感知方法识别网络威胁。第三章为实验及结果分析,先介绍了实验的网络环境部署,通过进行攻击事件模拟实验,验证了sFlow技术在网络安全威胁感知工作中的可行性和可用性。第四章为对本课题的总结。后面的是致谢与参考文献。

基于sFlow的网络安全威胁感知研究

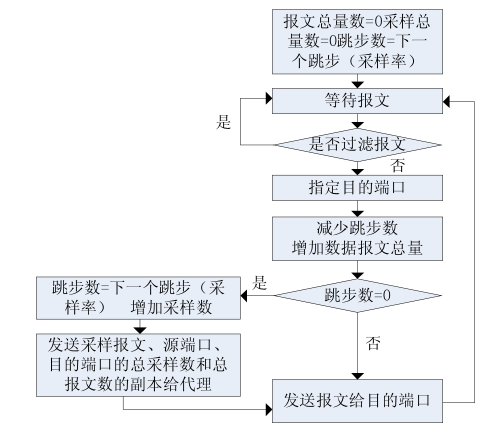

基于sFlow的网络安全威胁感知主要有sFlow技术概述和sFlow实现网络安全威胁感知两部分构成,其中sFlow实现安全威胁感知是核心。当前对安全威胁感知的主要方法有网络流量分析方法和基于特征值匹配的分析方法。网络流量分析方法是对通过网络设备或传输介质的信息(包括数据流、数据包和数据报)进行网络流量统计分析或网络流量的粒度分析,再与已经确定好的流量监测模型的流量信息对比,根据两者的差异性变化判断网络安全状况的方法。基于特征值匹配的分析方法是当前的主流网络安全威胁感知方法,它通过对典型的网络威胁进行特征提取,建立特征数据库并将从网络中获取的数据与特征数据库中的特征数据进行匹配,进而判断网络安全状况。经常使用的特征值匹配方法有:特征端口匹配、基于IP地址的特征值匹配和基于TCP标志位的特征值匹配。

sFlow技术概述

sFlow 是由InMon、HP和FoundryNetworks三家网络设备供应商于2001 年联合开发的一种网络监测技术,是基于标准的最新网络导出协议(RFC 3176)。由于sFlow是基于统计学中的随机采样[8]的网络监测技术,因而sFlow能够在大规模,甚至超大规模的网络环境下获取到链路层、网络层、传输层的完整信息和流量信息进而实现提供实时的、全面的网络基础数据以便实现网络安全状况分析,所以凭借sFlow技术获取的丰富的数据信息可以便捷的解决当下网络安全管理所面临的种种问问题。

sFlow技术的一个优势就是永远在线。因为在sFlow技术中,数据代理被嵌入到网络硬件设备中,这样不仅仅使数据的转发能力得到很大的提升,还可以方便sFlow代理在网络交换设备中理随时随地的进行周期性采样,进而给数据接受服务器源源不断的发送获取到的数据。相比传统的Netflow、SNMP、RMON等数据的获取技术,sFlow技术因为将数据代理嵌入到硬件中,在获取和转发数据的过程中,不会对设备性能产生任何影响;sFlow技术凭借随机采样的技术,可以获取到链路层、网络层、传输层以及数据包的头部信息等详细信息;sFlow作为一种基于标准的最新网络导出协议,它能够支持IP、MAC、IPX、BGP等网络层的多种协议;sFlow利用随机采样技术使得数据的传输量得到有效降低,减轻了网络负担;sFlow技术还可以灵活的设置采样频率以适应不同规模的网络;sFlow技术获取的丰富数据不仅指其获取的数据量大,还指它获取的数据的全面程度,这些数据不止有网络间的交换数据,还有网络中相关的网络设备信息等。

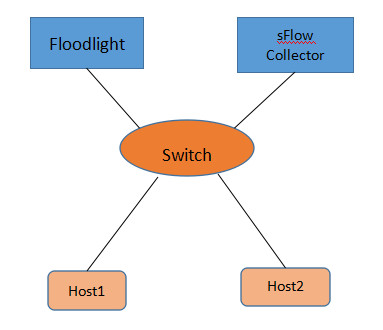

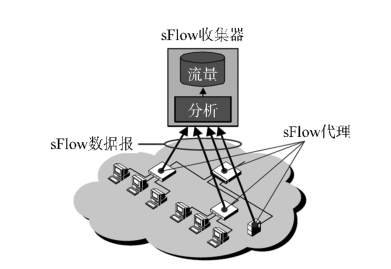

sFlow还有一大优势就是其全网监控能力。sFlow能获取到丰富的数据信息,主要得力于sFlow的两大模块:sFlow代理(sFlow Agent)和sFlow数据收集器(Collector)。sFlow代理通过在不同的端口设定针对性的采样频率对流经端口的数据进行获取,然后组织成一条完整的采样信息并转发给指定的sFlow数据收集器,主要负责数据的生成;sFlow数据收集器则是根据sFlow协议将从sFlow代理发送过来的采样信息进行解析,进而获取当前网络的安全状况。sFlow数据收集器通常是处于网络中的一台或者多台主机。图2.1-1显示了一个典型的sFlow数据获取及分析系统。

以上是毕业论文大纲或资料介绍,该课题完整毕业论文、开题报告、任务书、程序设计、图纸设计等资料请添加微信获取,微信号:bysjorg。

相关图片展示: