基于深度学习的射频设备识别开题报告

2020-03-20 23:45:52

1. 研究目的与意义(文献综述)

从古至今,创造能够思考的机器一直是人类孜孜不倦所追求的,当人类第一次创造出可编程计算机时,如何让计算机变得更加智能就已经是许多研究者关注的问题。

如今,人工智能(ai)领域蓬勃发展,已具有众多实际应用以及众多研究课题,也诞生了许多智能软件自动处理常规劳动、识别语音或图像、进行医学诊断、支持基础科学研究等等。

人工智能的真正挑战在于解决那些对人来说很容易执行但很难形式化描述的任务,比如识别一张图像中的人脸,对于这种问题我们人类往往可以凭借经验和直觉轻易地判断出来,对于机器而言却不是轻易可以学习到的。

2. 研究的基本内容与方案

本设计中我们设想一个这样的场景:物联网设备,如智能手表和医疗标签,连接到用户的智能手机,它将更新的传感器数据发送到远程服务器。IoT设备认证框架的工作流程大致分为三个功能块:信号预处理、特征提取、信号分类,该框架作为智能手机上的中间件实现,用于控制可穿戴设备到上层应用程序及其服务提供者的数据流。该框架的关键在于有效地提取出无线信号跟踪中的场景不变特性,并准确地区分它们之间的关系。具体地说,这个框架使用了以下三个功能模块:

1. 信号预处理:从原始接收的无线信号中提取RSSs(接收信号强度),将其反馈给深度学 习模型,用于对连接设备进行身份验证。

2. 特征提取:特征提取是深层神经网络的前半部分,目的是获得能区分接收的无线信号是 否来自于人体身上的有效特征表示。

3. 信号分类:根据学习特征来估计接收信号的概率分布,然后通过比较两个概率判断接收 信号的来源。

数据传输开始后,接收信号首先传递给信号预处理组件。由于低功率的无线电能使可穿戴设备通过单一的通信链路与智能手机通信,因此该组件能够直接测量接收到的信号的瞬时RSS。瞬时RSS由多种因素组成,这些因素揭示了身体上无线信号和体外无线信号传播的不同特征。在获得RSS之后,将其提供给对抗深度学习模型。对抗性训练模式训练从各种场景收集来的无线信号,这些场景包括不同的位置和不同的身体动作。每个样本都带有两个标签:一个用于表示on-/off-body,另一个用于场景表示。

对抗式训练模式的核心思想是:在新的场景中,模型能够区分出信号是否来自于人体上的设备,而无法区分与输入信号相关联的场景。

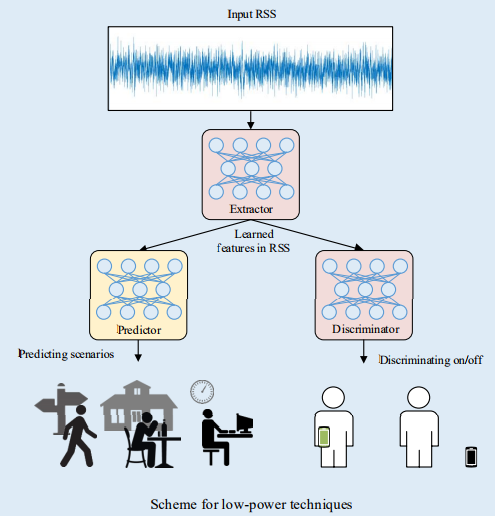

对抗模型的架构由三部分组成:一个特征提取器,一个鉴别器和一个预测器。在训练阶段,提取器与鉴别器进行合作游戏,同时与预测器玩一个对弈游戏。一方面,提取器与鉴别器协作将所学分布和真正的目标分布之间的距离最小化;另一方面,预测器试图将学习到的分布和实际辅助分布之间的距离最小化,而提取器的目标是将这个距离最大化(使预测器无法根据提取的特征区分出信号来自哪一种场景)。通过以上的对抗训练,该模型具有摒弃与接收无线信号无关的特征的能力。在完成训练后,可以在总框架中使用提取器和鉴别器进行特征提取和信号分类。认证方案如下图示:

3. 研究计划与安排

第1-3周:查阅相关文献资料,明确研究内容,了解研究所需理论基础。确定方案,完成开题报告。

第4-5周:完成英文资料的翻译,熟悉开发环境。

第6-9周:编程实现各算法,并进行实验。

4. 参考文献(12篇以上)

[1] j. gubbi, r. buyya, s. marusic, and m.palaniswami, “internet of things (iot): a vision, architectural elements, andfuture directions,” future generation computer systems, vol. 29, no. 7, pp.1645–1660, 2012.

[2] d. uckelmann, m. harrison, and f. michahelles, anarchitectural approach towards the future internet of things, 2011.

[3] r. roman, p. najera, and j. lopez, “securing theinternet of things,” computer, vol. 44, no. 9, pp. 51–58, 2011.